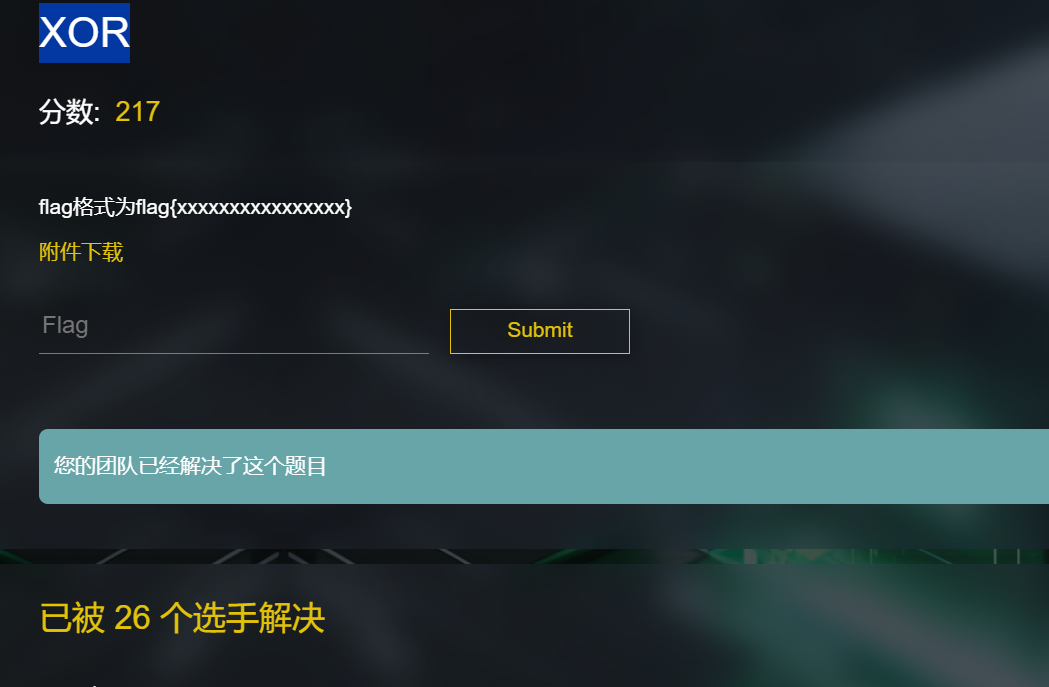

一.XOR

使用cyberchef 的XOR模块

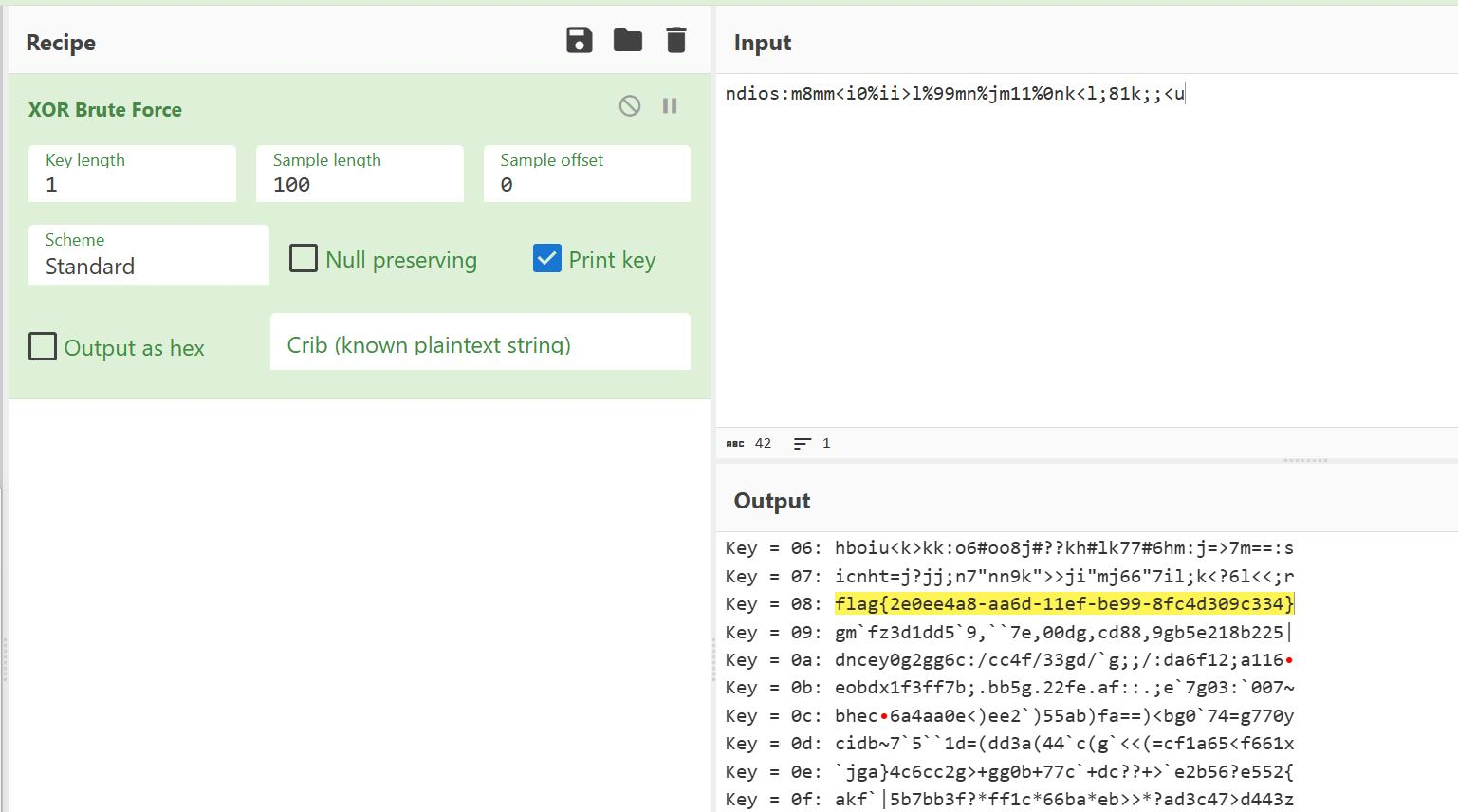

二.师傅就教我写真本事吧

优先010看看,文件头,尾 最后 有没有藏东西

粗略看一下,基本无,思考到高度问题,直接改高度得到flag

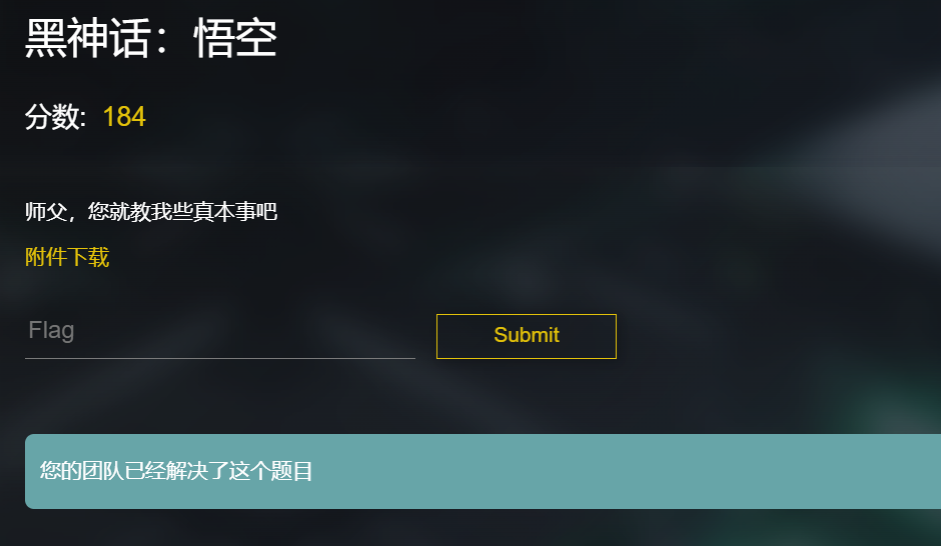

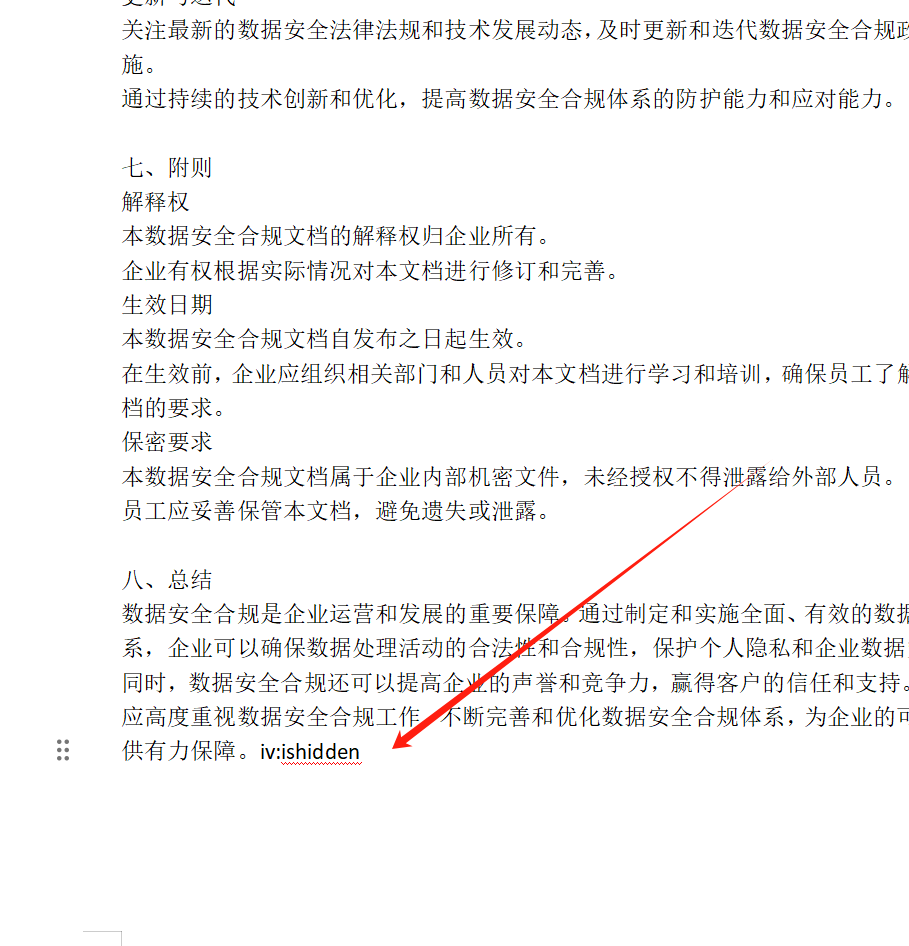

三.合规文档

doc打开,关闭字体隐藏,在底部发现iv 应该还存在key,在上

面找找,发现有段缺失,给字体上个色,得到key

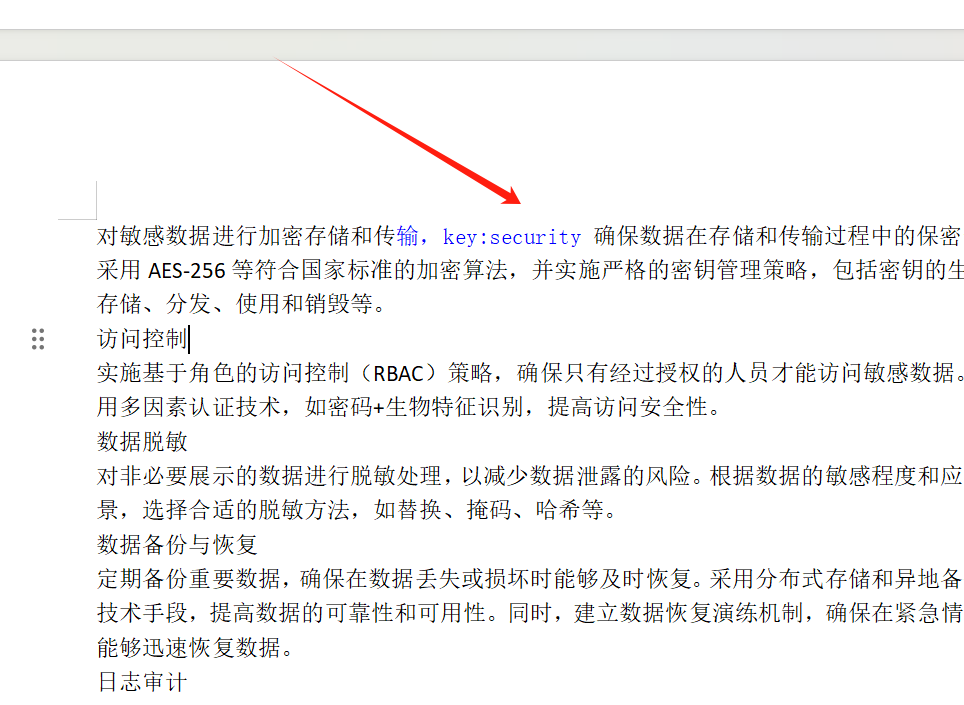

格式转zip,得到txt文件

vhuuzRIJ7lQmIKpAts3n5HnxQufypuGJ566ezmFFWoRnQQiTyGBYo

3fQoXYjVmOL

是一段字符串,思考到用key iv 解码

AES DES分别去尝试

得到flag

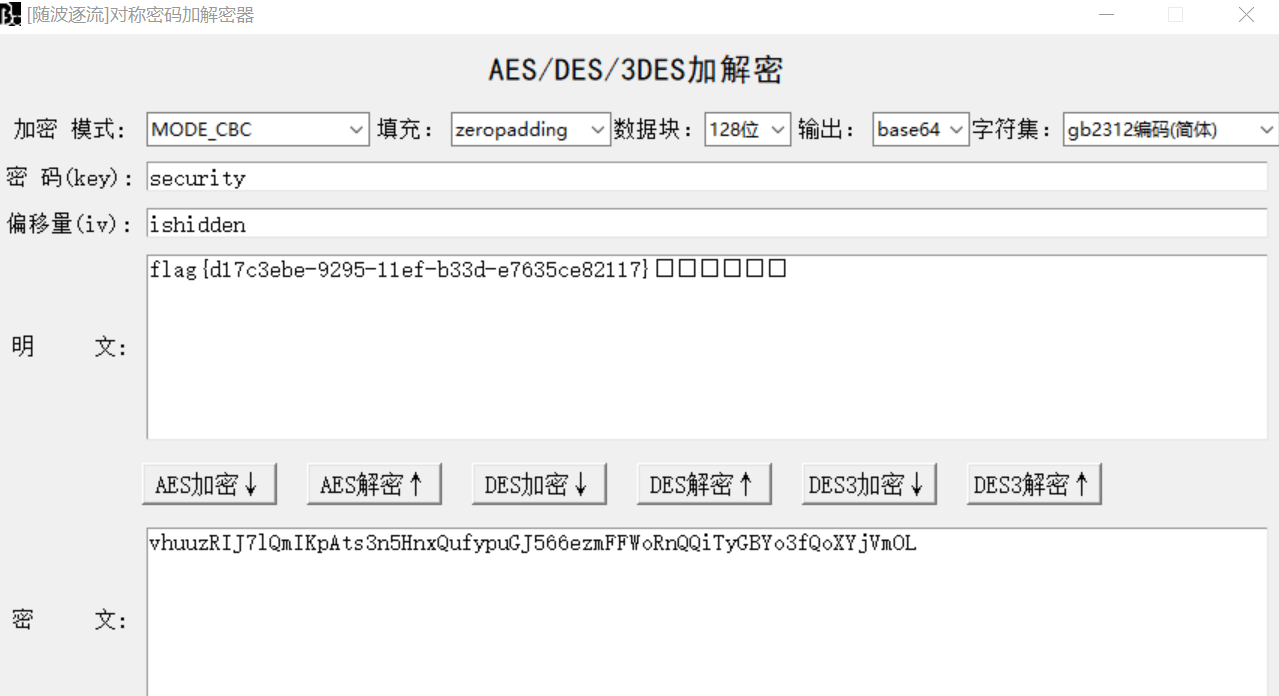

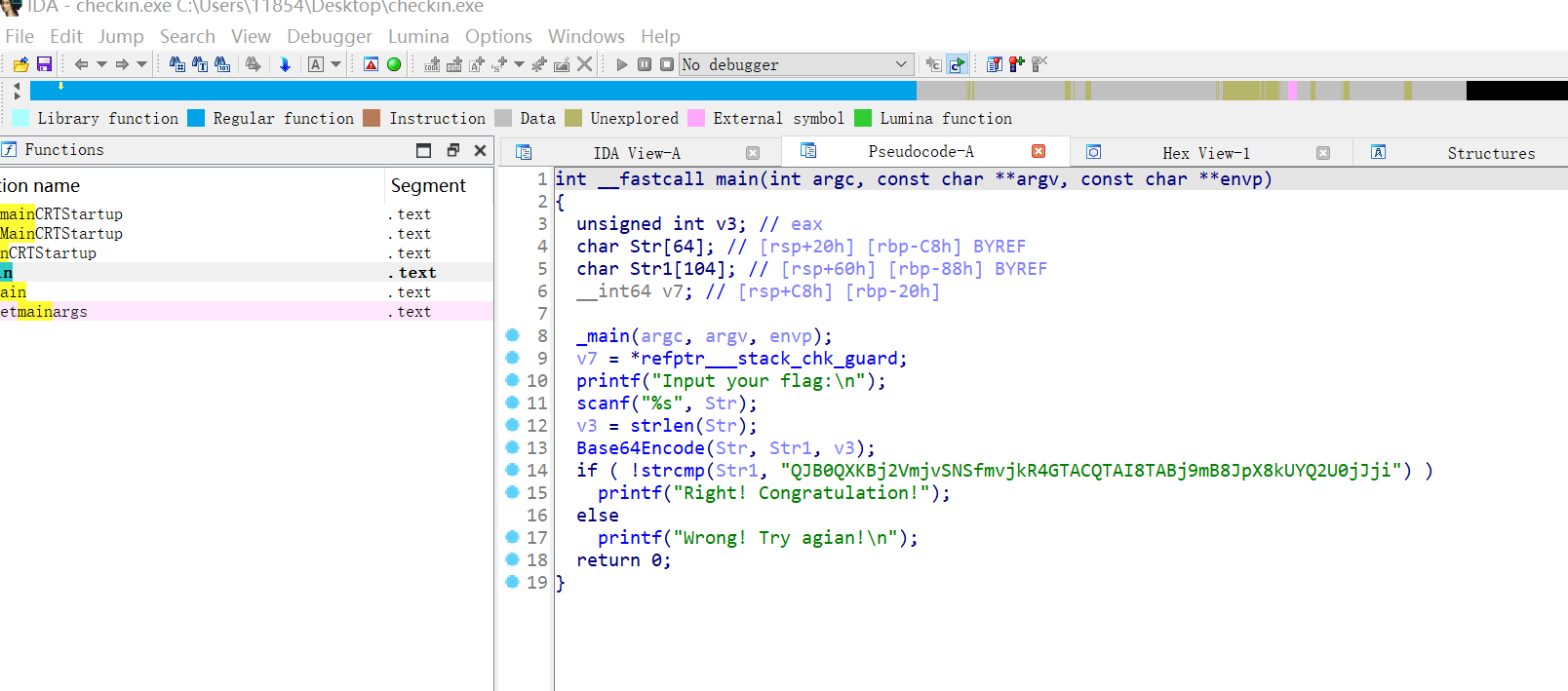

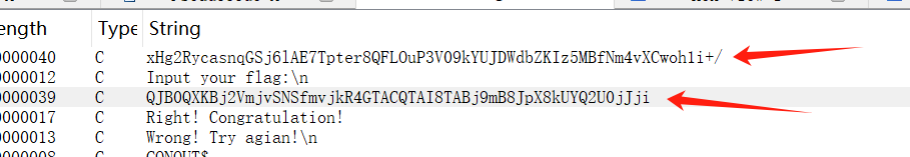

四.checkin

逆向直接拖进ida

发现一串字符串,shift+F12

发现有段特殊字符串

思考到Base64换表

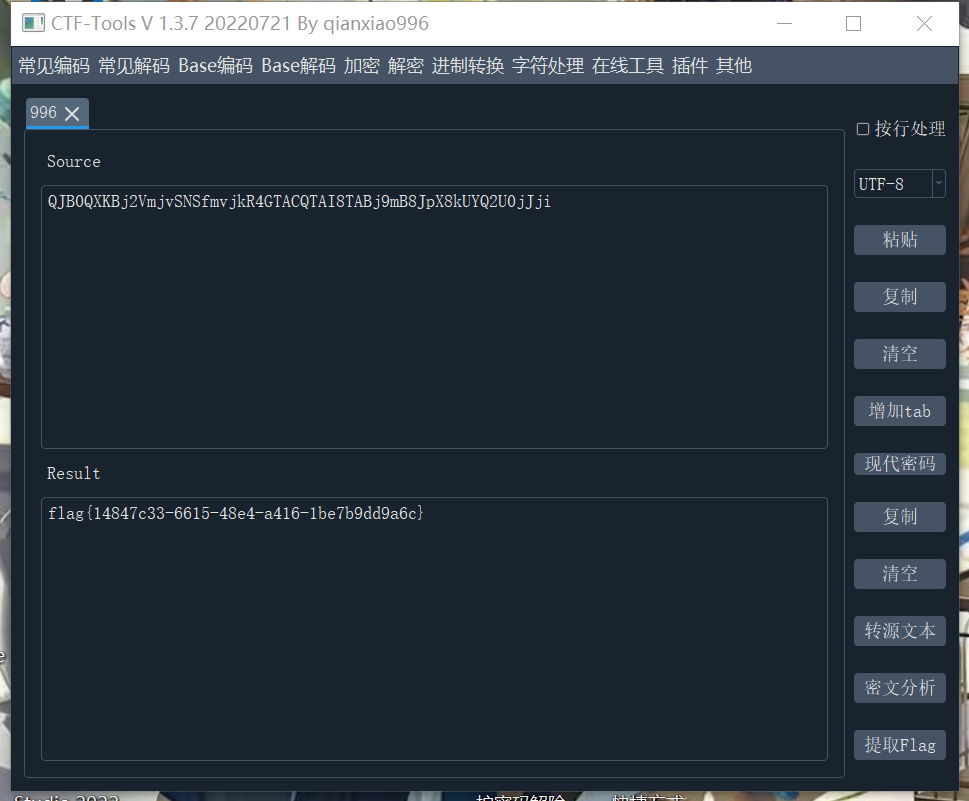

五.数据库

010打开,一堆字符串,思考到Base编码,尝试将flag Base64编码后在里面搜索

有5个类似的,挨个尝试,发现flag

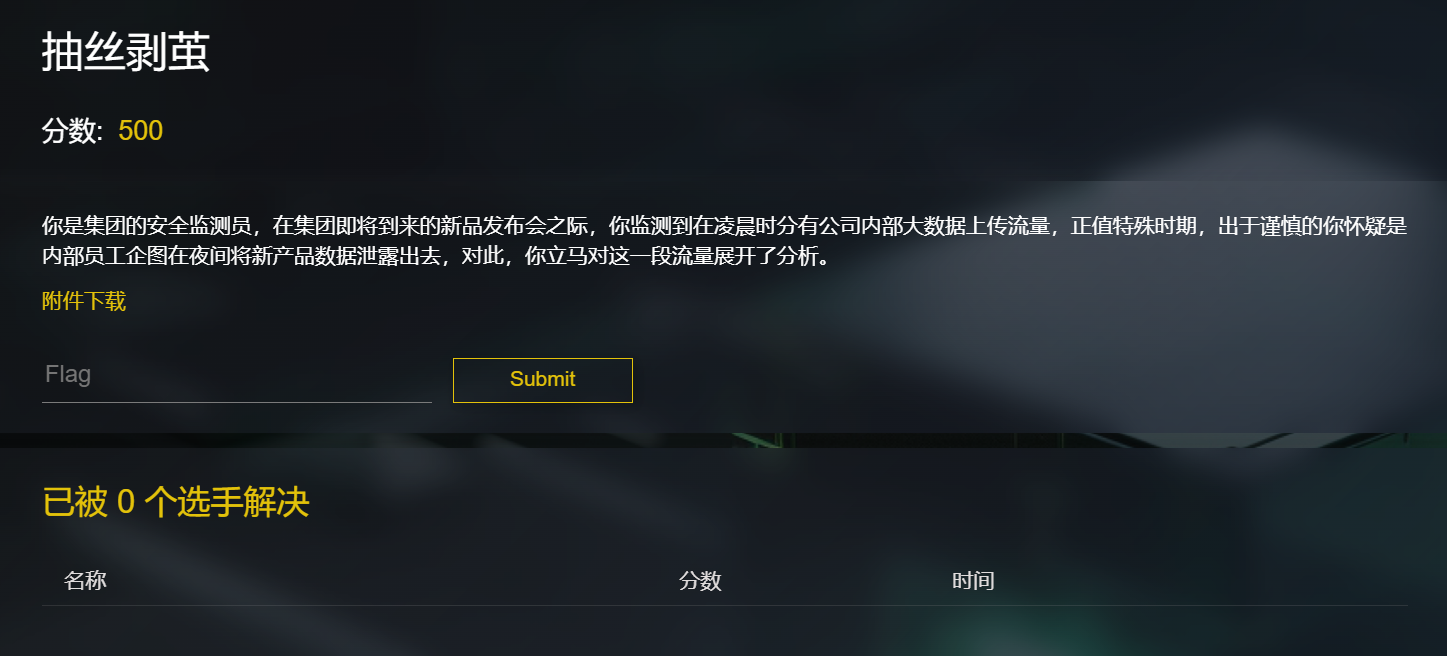

六.抽丝剥茧(0解题,2025年可能会再出)

流量包neat扫描一下

有两个jpg文件

尝试获得隐写内容,尝试后发现是盲水印

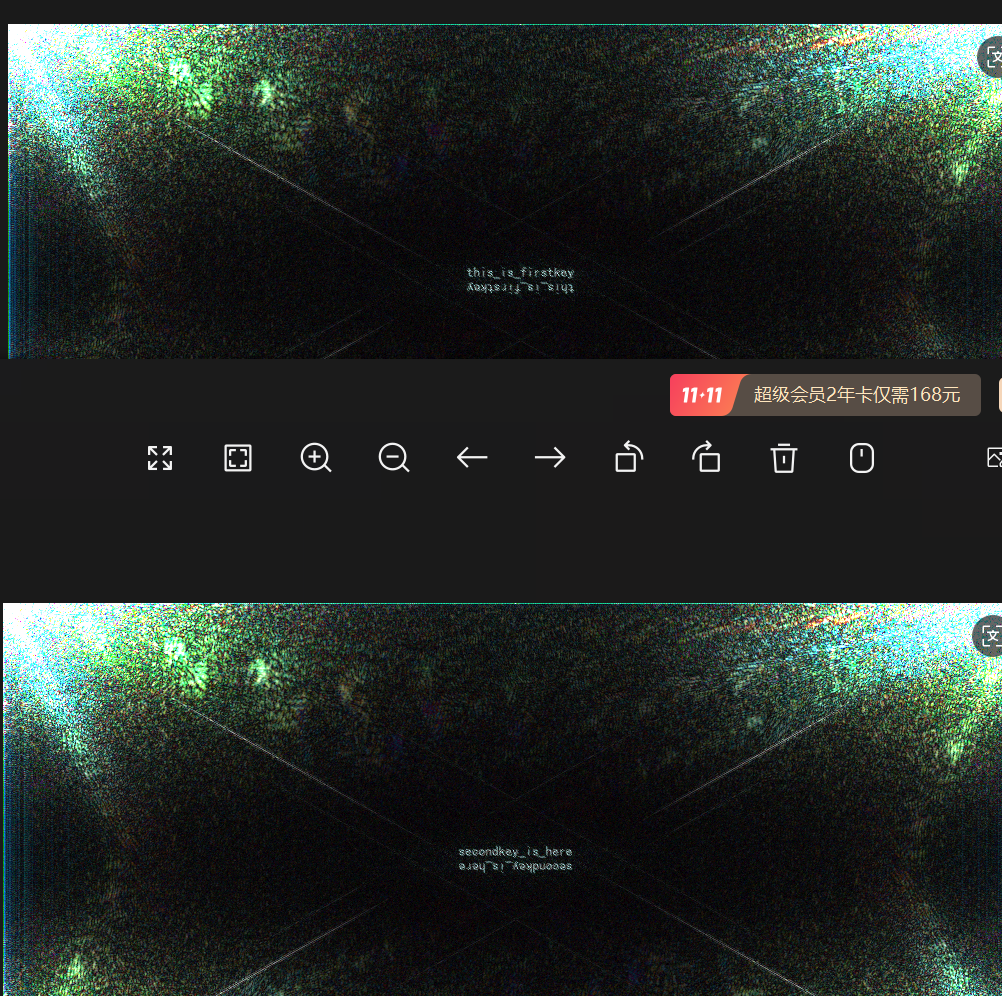

两张图盲水印均有内容

分别是两个key

this_is_firstkey

secondkey_is_here

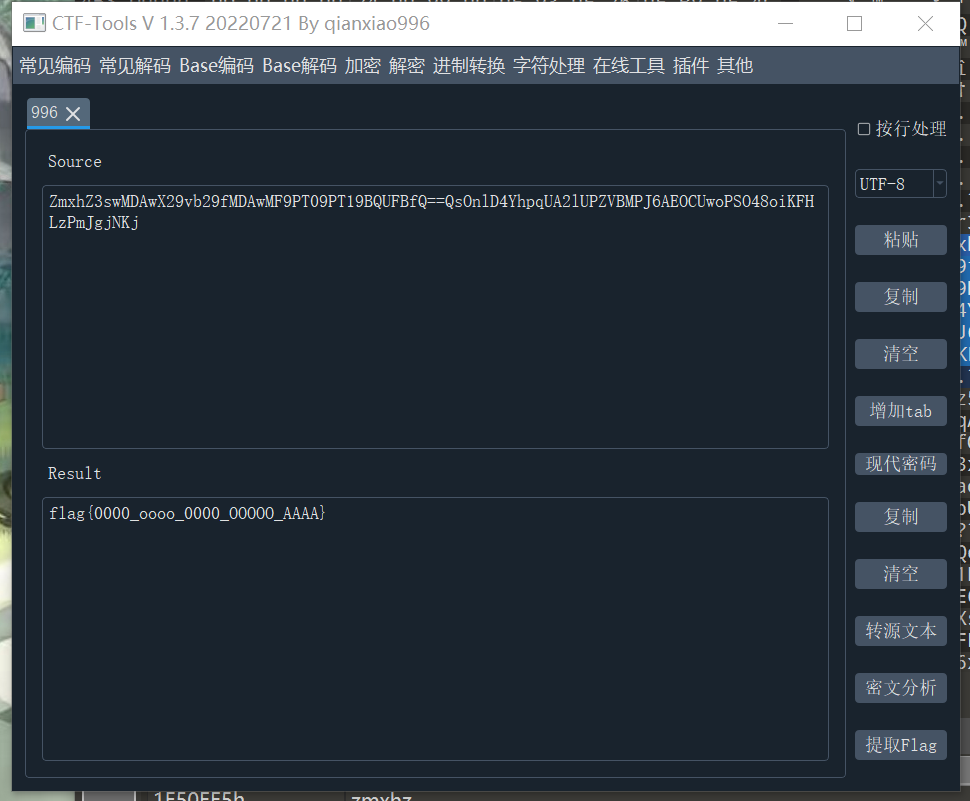

接下来就是利用两个key解密

由于是jpg文件,又有key思考到jpg隐写

利用这个工具尝试后发现没有

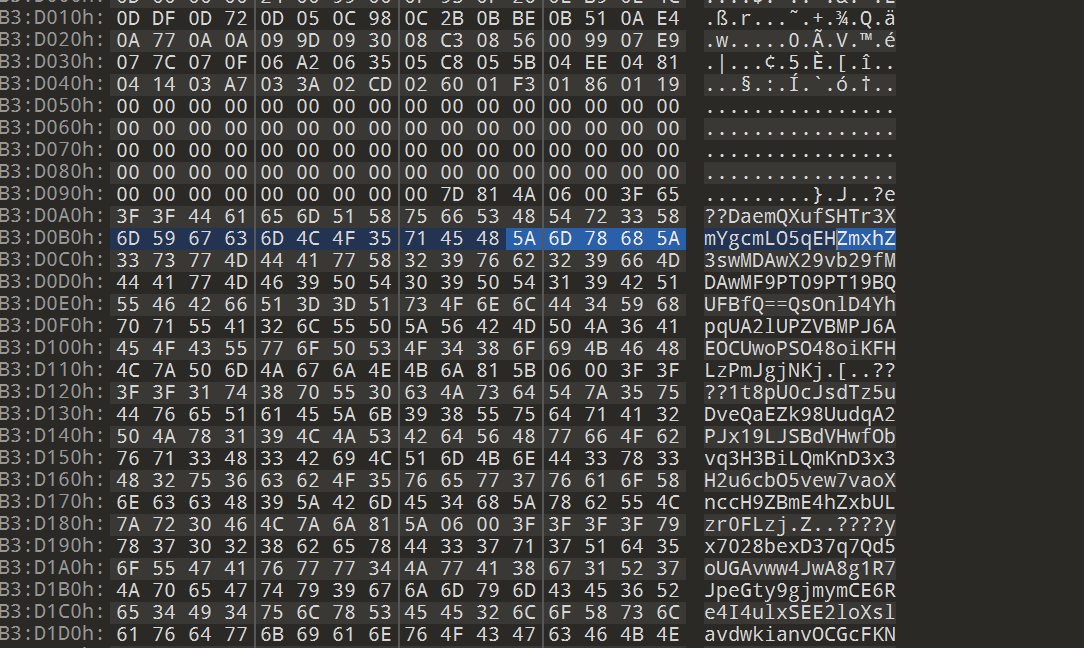

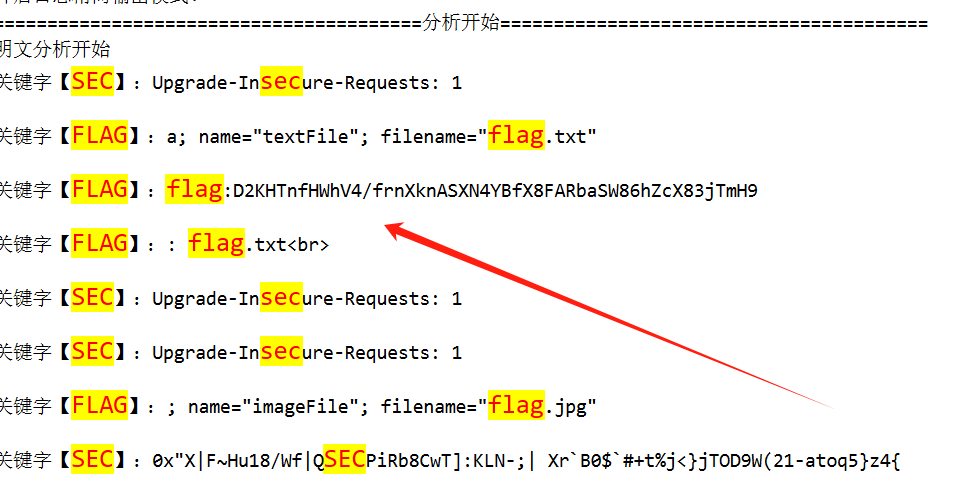

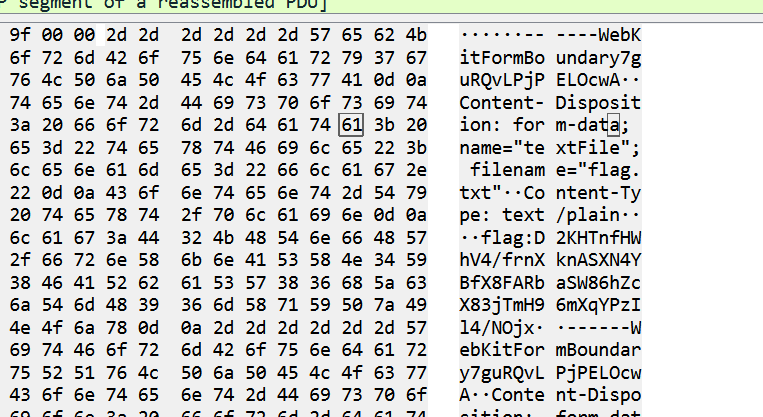

再看看流量包 有段可疑的字符串

可疑过头了 flag:字符串

注意:neat这里显示的不全,需要在流量包里自己找!!!

flag:D2KHTnfHWhV4/frnXknASXN4YBfX8FARbaSW86hZcX83jTmH96mXqYPzIl4/NOjx

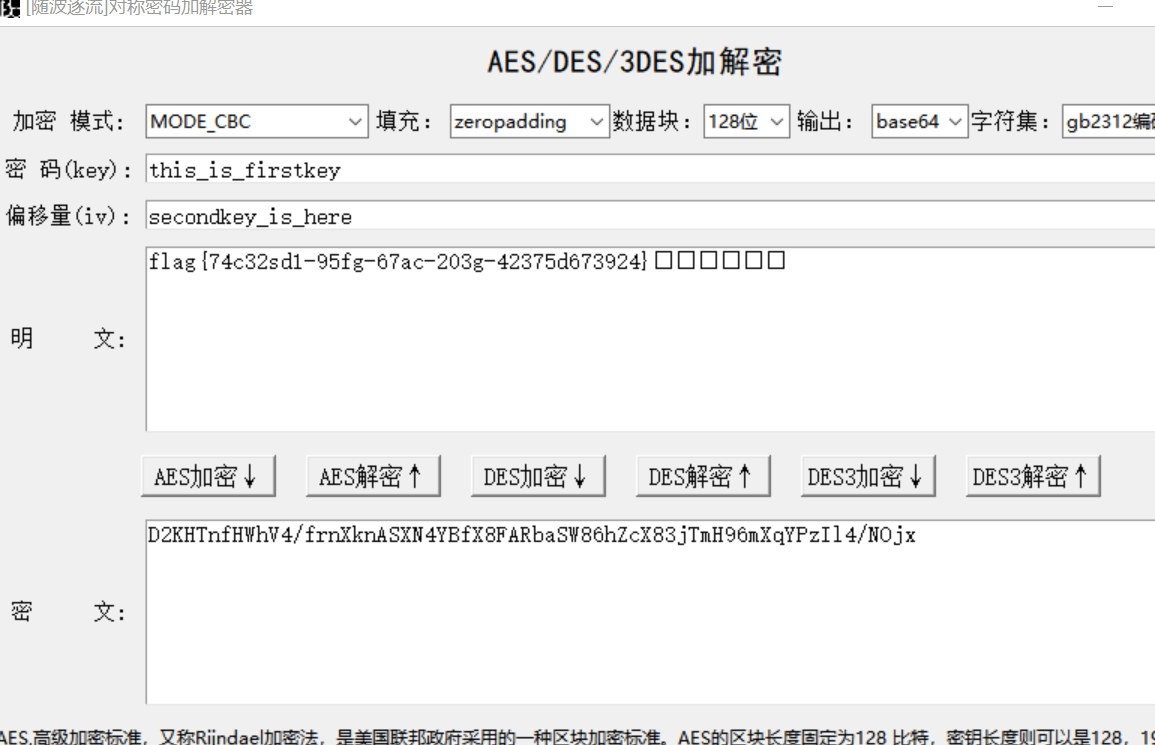

首先想到是多key解密,试了好多,都不是

兜兜转转,才发现是 AES解密

一个是key 一个是iv (属实misc了)

七.babyrsa

此题d直接给出了

from Crypto.Util.number import *

c = 58281986026155401653961791566565447945093060846820356613308332714858279014947481661513787576640319037284520744272633213837354707251964956768815265455459826395564460354962857046350158054400893455735780422516856340337329601705254356434888404803272789503473262409379224212483785361817211613590386267074478685966

n = 62964295532234596693070018099070937019057164562112987091452887688141225085952321398697412374016096377122640058110868098037471603391390346233746234875640515398310934392553495004416513284691840371990557141082495349961527283652278396378415965015641029062902024667272908555073658903317411899735684224720763682691

d = 65537

m = pow(c,d,n)

print(long_to_bytes(m))

#flag{49ce9f64-aa70-11ef-b081-5b1be72d866b}

Comments | NOTHING